一个弹出窗口引发一场追踪(4)

http://www.itjxue.com 2015-07-17 00:48 来源:未知 点击次数:

如何分析这上千个数据包?逐一查看比较费时。利用Monitor提供的过滤器,我们按以下思路来分析。从域名链接来看,“联盟”与126不在同一域名下,那么在IE要访问它时必定会先向DNS查询域名记录,于是在过滤器窗口内键入“DNS”然后点击Accepted按钮,嗅探窗口随即刷新只显示出DNS协议有关数据包,很快就找到了属于“联盟”的查询记录,序号324。

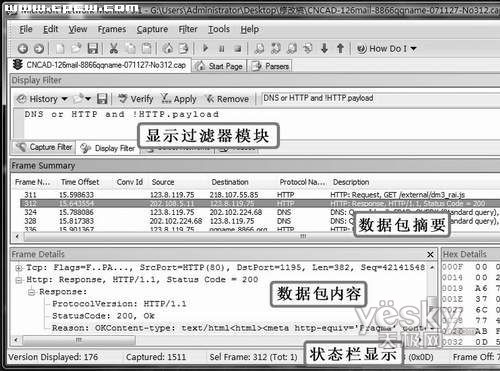

现在我们更新过滤器关键字为“DNS or HTTP and !HTTP.payload”,意思是只显示DNS协议与HTTP协议相关的,并且不显示HTTP的分解下载数据。点击按钮“Go to frame”,填入324后再点Find。窗口就直接显示出了324包的位置和内容(图4)。

图4

从324往上找,很快找到了312号数据包“Http: Response, HTTP/1.1, Status Code = 200”,我称其为“幽灵包”。从它的内容可以看出,这是一段标准HTML语言组成的完整页面,要求浏览器以800×600的新窗口大小弹出指定网址,并且本段页面内容不录入浏览器缓存,弹出新窗口后立刻删除。这就是本文开头提到的“闪动了一下”……

从目前的获得的信息来看,312中的代码目的只有一个,让正在访问126邮箱的用户打开不在网易服务器上的新网址;312号包似乎是伪装的,没有包含来自126服务器的正常数据;没有投放统计功能的广告推广,按理说知名网站绝不会干这种打水漂的业务。种种不合理的地方显示,三号嫌疑人的嫌疑越来越小。

(责任编辑:IT教学网)

上一篇:Windows激活木马的解决办法