找出安全漏洞 QQ盗号软件后门分析与反击(3)

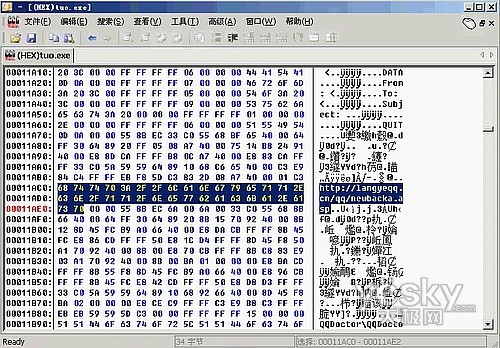

我们再用c32asm对他进行反汇编,搜索asp图9

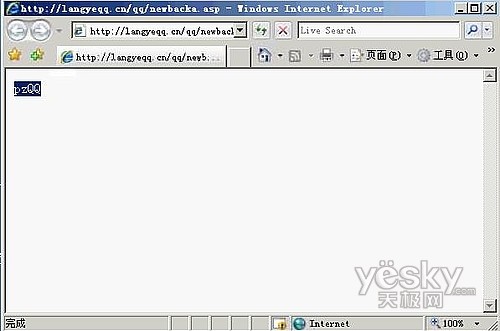

看到了什么 .刚才我是默认设置的应该是http://k.thec.cn/xieming/69q/qq.asp才对。,怎么会是http://langyeqq.cn/qq/newbacka.asp 这个呢!我们浏览看看 图10

"pzQQ"看到了吧,说明就是他的盗号的,从这些可以确定,这个软件不但运行的时候施放一个木马,而且就连我们配置好的文件也被他留了后门,而作者就坐等着收号了。

后门反击战 作者:fhod

看到这..想必大家也和我一样非常气愤..难道我们就任由作者下去吗.当然不..现在我们就开始反击.

我们来看看qq.asp的代码

首先来看

strLogFile="Q7.txt"

这个是QQ接受文件..默认的是q7.txt

继续看代码

QQNumber=request("QQNumber")

QQPassWord=request("QQPassWord")

QQclub=request("QQclub")

QQip=request("QQip")

是没经过任何过滤的..这些参数的数据我们完全可以自定义

在往下看

if QQNumber="" or QQPassWord="" then

response.write "pzQQ"

response.end

假如QQNumber和QQPassWord的值为空就返回pzQQ .然后程序结束工作.. 只要这两个值不为空就继续执行下面的代码

StrLogText =StrLogText&QQNumber&"----"&QQPassWord&"----会员:"& QQclub&"----IP:"&QQip&"("&request.servervariables("REMOTE_HOST")

StrLogText=StrLogText&")"