PDF文件0Day漏洞解决方案

在Google中搜索PDF文件,一共可以搜索到三亿四千八百万个,每天上传的PDF文件至少都在一万个以上,而当前又正是上市公司发布PDF版年报的时候,阅读PDF文件的人无以计数。可现在阅读PDF文件,却很可能引来病毒,为什么会这样?因为最近有一个0Day漏洞被曝光,它就是Reader PDF文件处理缓冲区溢出漏洞。Adobe Reader是Adobe公司推出的专门用来看PDF文件的软件。该0Day漏洞的出现,会对我们带来什么影响呢?

该0Day漏洞会导致大量恶意PDF文件在网上泛滥(图1)。由于目前Adobe官方暂时还没有推出补丁文件(到截稿为止都没有),无法自动升级,很多人不知道自己使用的Adobe Reader存在漏洞,可能在毫不知情的状况下打开黑客特制的恶意PDF文件,从而引来大量病毒。

看得出这个pdf文件有问题吗?

至于是什么样的病毒,就看黑客自己的需要了。如果他想窃取你的游戏账号、网银账号、QQ账号等,那么他就会植入盗号病毒。如果他有强烈的偷窥心理,那么他就会植入远程控制木马,总之威胁到你电脑的使用安全。

那该漏洞对什么样的用户影响最大呢?是广大的股民朋友。当前正是上市公司发布年报的时候,而上市公司正式发布的年报是PDF版本(最初只有PDF版本,后来才有XBRL版本),很多资深的股民为了获得上市公司更详细的内容,会下载观看PDF版本年报。如果下载成了带病毒的PDF文件,那……

如果不看上市公司年报,不就没有事情了?那也不一定,黑客还可以通过网页挂马的方式调用你电脑中的Adobe Reader。Adobe Reader支持在浏览器中查看,这就给网页挂马制造了机会。黑客会制作一些充满诱惑性的网页诱使你访问,一旦访问这种网页,就会激活漏洞,而木马也偷偷地进入了你的电脑了。

漏洞原理:在Adobe Reader的核心AcroRd32.dll模块中,处理JBIG2D图形嵌入对象的时候,会出现缓冲区溢出的问题。Adobe Reader程序解析JBIG2的代码时,会先读取图像大小然后进行解压缩操作,将解压后的二进制文件写入相应的内存地址。但是由于计算地址时未进行检验,所以解析的数据超出了正常的内存,最终造成数据溢出而出现漏洞。

漏洞解决方案

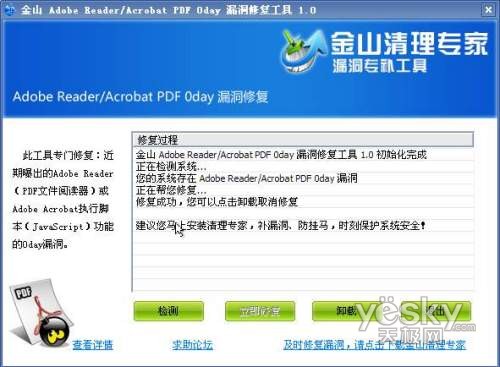

除了安装官方补丁,大家也可以使用一些安全厂商提供的修复工具来堵上漏洞。下面我们以金山清理专家为例,讲解一下如何修复该漏洞。

第一步:首先运行金山清理专家,点击窗口中的“监测”按钮,当修复工具发现系统存在该软件漏洞后,只需要点击“立即修复”按钮即可(图2)。

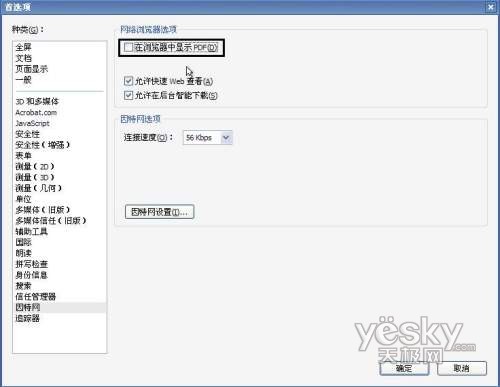

第二步:打开Adobe Reader,点击“编辑”菜单中的“首选项”命令。在弹出的窗口中选择“因特网”,取消“在浏览器中显示PDF”选项前的对钩,这样就可以避免浏览器打开PDF文件了(图3)。

第三步:在“首选项”窗口中,去掉“启用Acrobat JavaScript”选项前的对钩(图4)来禁用Acrobat中的JavaScript功能。

最后将杀毒软件病毒库升级到最新版本,再进行全盘查杀,彻底清除未打补丁这段时间可能已经乘虚而入的病毒。